Warum Zero Trust Security?

Die Dynamik der Cyberbedrohungslandschaft hat dazu geführt, dass traditionelle IT-Sicherheitsansätze teilweise nicht mehr ausreichen, um moderne Angriffsvektoren und Attacken wirksam abzuwehren. Einer der Hauptgründe dafür ist, dass klassische Sicherheitsstrategien in der Regel auf der Annahme basieren, dass Bedrohungen hauptsächlich von außerhalb der Organisation kommen. Dies hat zur Entwicklung von Sicherheitsmaßnahmen geführt, die darauf abzielen, eine feste Grenze um die IT-Ressourcen einer Organisation zu errichten, wobei der Schutz vor allem auf die Abwehr externer Angriffe fokussiert ist.

Moderne Angriffsvektoren nutzen jedoch zunehmend die Schwachstellen innerhalb dieser Grenzen, einschließlich Phishing-Angriffe auf Mitarbeiter, kompromittierte Insider oder die Ausnutzung von Schwachstellen in der Software, die innerhalb des Netzwerks läuft. Diese internen Bedrohungen sind oft schwerer zu erkennen und zu bekämpfen, da traditionelle Sicherheitslösungen sie nicht als solche wahrnehmen.

Ein weiterer Punkt ist, dass die IT-Landschaften von Organisationen zunehmend komplexer und dynamischer werden, insbesondere durch die Verbreitung von Cloud-Computing, mobilen Geräten und dem Internet der Dinge (IoT). Traditionelle Sicherheitsansätze, die auf statischen Netzwerkstrukturen und klar definierten Grenzen basieren, können mit der Geschwindigkeit, mit der sich diese Technologien entwickeln und implementiert werden, nicht Schritt halten.

Darüber hinaus erfordern regulatorische und Compliance-Anforderungen wie bspw. die NIS2 Richtlinie einen immer feiner abgestimmten Ansatz für die IT-Sicherheit, der über die allgemeinen, oft reaktiven Maßnahmen traditioneller Sicherheitsstrategien hinausgeht.

Aus all diesen Gründen müssen IT-Sicherheitsstrategien heute agiler, adaptiver und umfassender sein, um nicht nur die traditionellen, sondern auch die neu entstehenden und sich ständig verändernden Bedrohungen effektiv zu adressieren.

Zero Trust Security ist ein innovativer Ansatz zur Verbesserung der IT Security

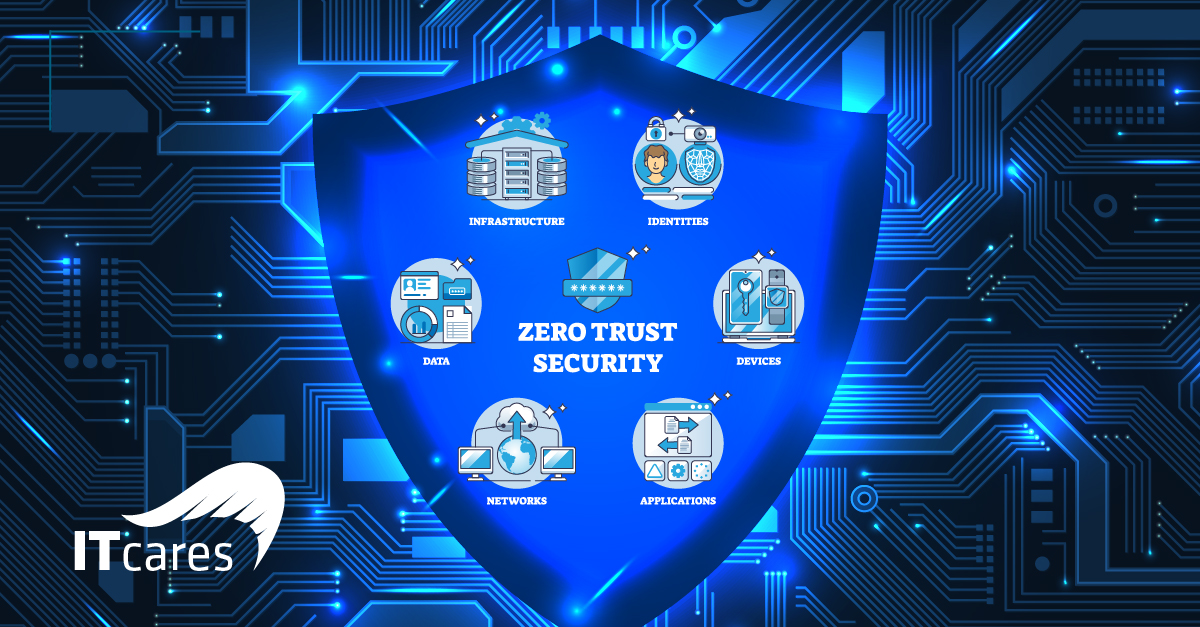

Zero Trust ist ein Sicherheitskonzept und eine strategische Ausrichtung, die darauf abzielt, Organisationen gegen moderne Cyberbedrohungen zu schützen, indem grundsätzlich keinem Akteur – weder intern noch extern – automatisch vertraut wird. Stattdessen wird davon ausgegangen, dass Bedrohungen überall lauern können, und es wird verlangt, dass alles und jeder, der auf Ressourcen im Netzwerk zugreifen will, seine Identität verifiziert, seine Berechtigung nachweist und kontinuierlich auf sein Verhalten hin überwacht wird.

Shutterstock #177258218

Shutterstock #177258218